Фахівці з кібербезпеки виявили нову загрозу для користувачів Android — шкідливу платформу SuperCard X, яка працює за моделлю Malware-as-a-Service (MaaS). Вона дає змогу зловмисникам проводити NFC-атаки, що дозволяють здійснювати покупки в магазинах і знімати готівку з банкоматів, використовуючи викрадені платіжні дані.

SuperCard X пов’язана з хакерами, що розмовляють китайською, і має схожий код із відкритим проєктом NFCGate та його зловмисним аналогом NGate, який активно використовувався в Європі з минулого року. Платформа активно рекламується в Telegram-каналах, де також надається підтримка «клієнтам».

Як працює атака

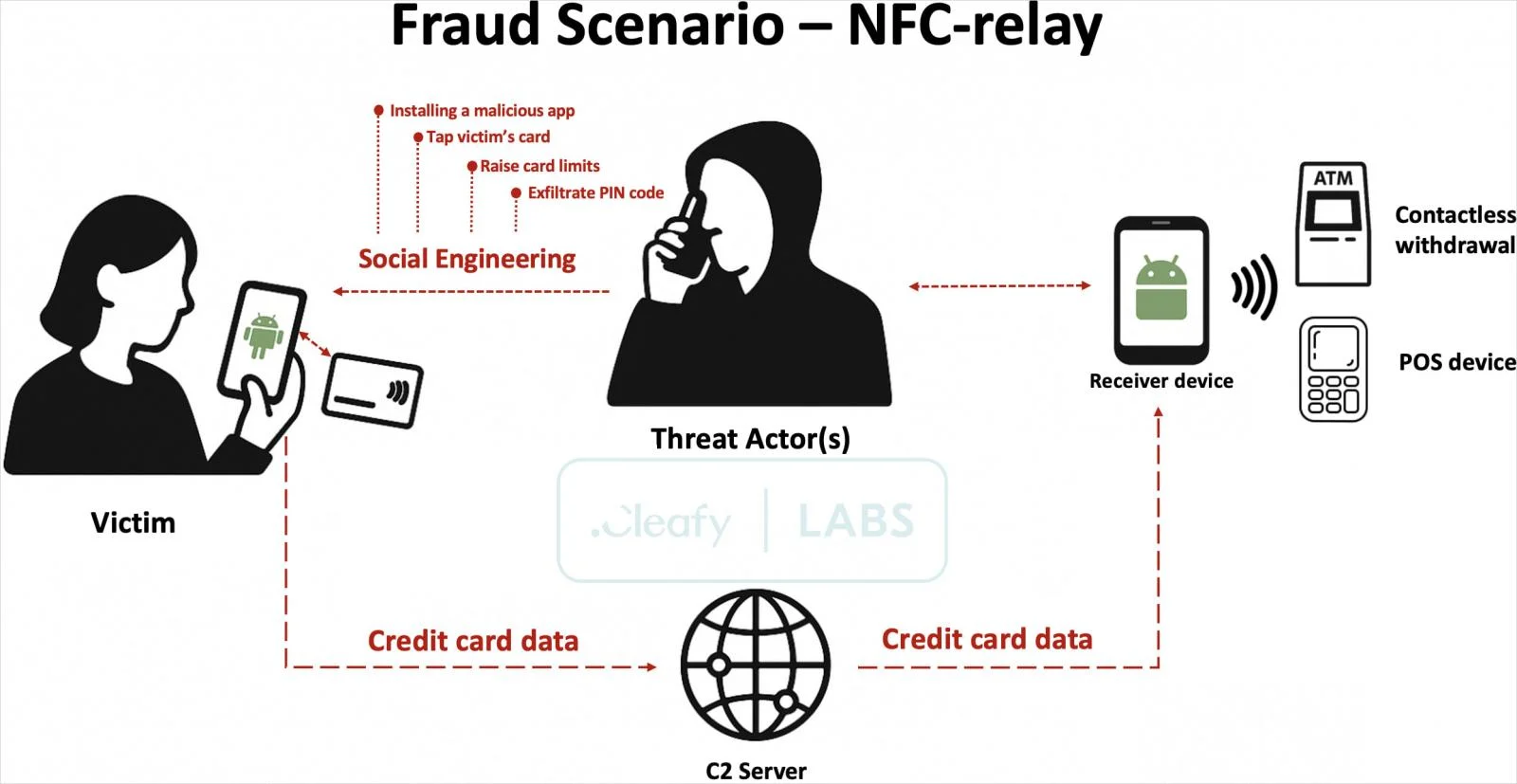

За даними італійської компанії Cleafy, перші атаки були зафіксовані саме в Італії. Зловмисники надсилають фальшиві SMS або повідомлення в WhatsApp від імені банку з проханням зателефонувати на вказаний номер. Жертву зустрічає псевдопрацівник банку, який обманом змушує ввести дані картки, включно з PIN-кодом, а потім переконує зняти ліміти в мобільному банку.

Наступний крок — встановлення на пристрій «перевірочного» застосунку Reader, який насправді містить шкідливий код SuperCard X. Програма запитує мінімальні дозволи — головним чином доступ до NFC-модуля. Далі користувачеві пропонують прикласти банківську картку до телефону — в цей момент Reader зчитує дані чіпа і передає їх хакерам.

Злочинці на своєму пристрої запускають додаток Tapper, який емулює платіжну картку жертви, даючи змогу здійснювати безконтактні платежі або знімати готівку в банкоматах. Через невеликі суми транзакції виглядають легітимно, що ускладнює їх виявлення банками.

Високий рівень маскування

За словами експертів Cleafy, SuperCard X наразі не виявляється антивірусами та майже не викликає підозр через обмежений список дозволів і відсутність агресивних функцій, таких як накладання екранів. Крім того, шкідливе ПЗ використовує технологію ATR (Answer to Reset), яка дає змогу виглядати справжньою карткою для платіжного терміналу.

Для безпеки з’єднання між застосунком і сервером управління використовується захищена передача даних через mTLS (mutual TLS), що ускладнює перехоплення або аналіз трафіку правоохоронцями.

Коментар Google

У відповідь на запит журналістів BleepingComputer компанія Google заявила:

“На даний момент ми не виявили жодного додатку з цим шкідливим кодом у Google Play. Android-користувачі автоматично захищені Play Protect, який увімкнено за замовчуванням на всіх пристроях з Google Play Services. Навіть застосунки, встановлені не з Google Play, перевіряються на зловмисну поведінку.”

Експерти радять уникати встановлення застосунків з невідомих джерел і ніколи не вводити банківські дані за порадами сторонніх осіб, навіть якщо вони представляються працівниками банку.