Фахівці компанії Check Point виявили серйозний «косяк» в популярних андроїд-додатках. Місце його розташування – Play Core Library (сховище гугловських кодів, що має відношення до процесу оновлення додатків для різних девайсів).

Подробиці

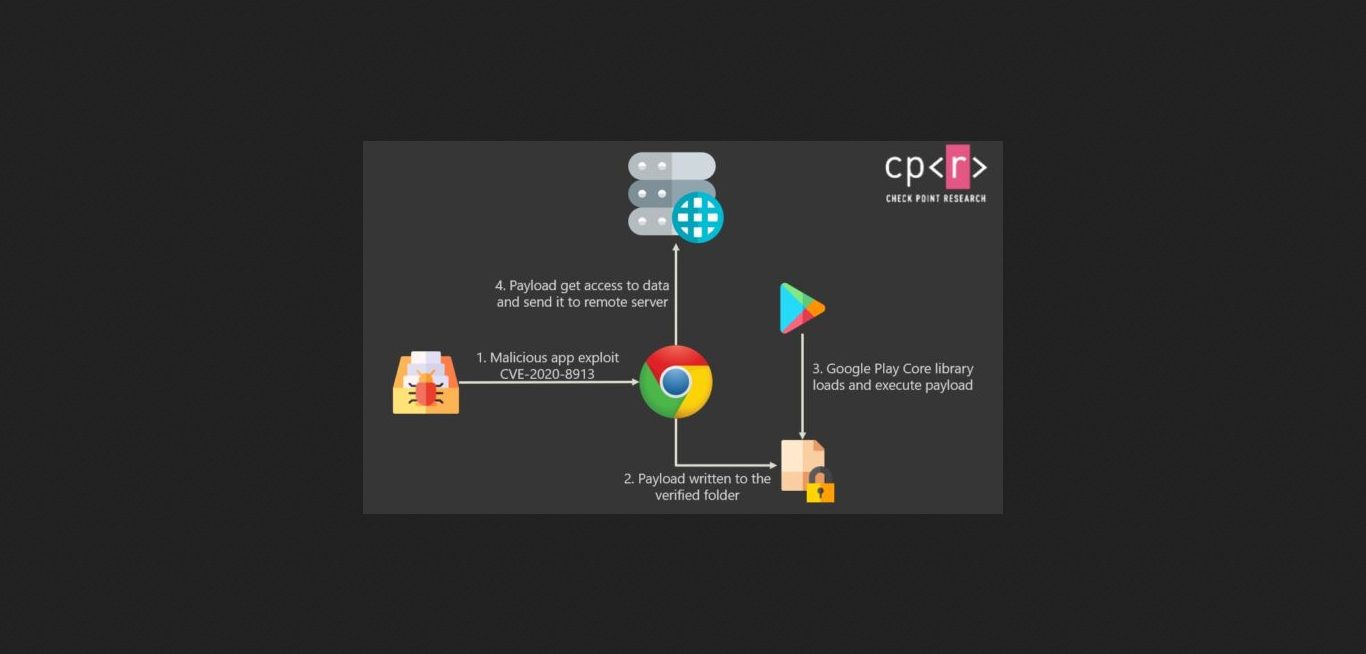

Згаданий баг був розсекречений кілька місяців тому. Його суть – надання вже встановленій програмі можливості маніпулювати з кодами інших додатків через Play Core Library. Для незаконного втручання використовується directory traversal – вразливість, що дозволяє стороннім джерелам копіювати файли в зарезервовані під довірений код Google Play папки. Це руйнувало базовий андроїд-захист додатків від проникнення сторонніх програм.

Технарі “Гугла” закрили згаданий баг в сховище і порекомендували користувачам залити нову версію Play Core Library. Однак ряд абонентів слідувати цій пораді не став.

В результаті, за словами фахівців компанії, зловмисники продовжують впроваджувати коди до банківських додатків, перехоплюючи тим самим коди 2-факторної авторизації.

Іншими наслідками для тих хто відмовився слідувати рекомендаціям названі:

- злом корпоративних мереж;

- стеження за завсідниками пабліків і соцмереж;

- злом листування в месенджерах і відправлення повідомлень від імені жертви.

Для того, щоб ні у кого не виникало сумнівів у реалістичності наведеної інформації, співробітники Check Point використовували шкідливий додаток для крадіжки куків авторизації із застарілої версії «Хрому» і використовували їх для злому аккаунта Dropbox.

Загальна кількість виявлених додатків з уразливістю – майже півтора десятка (включаючи PowerDirector, XRecorder і Edge). Число завантаживших їх користувачів – без малого 850 млн. Згадані вище програми з багом всередині були завантажені не менше 160 млн. раз, йдеться в звіті.

Читайте свежие новости из мира мобильных технологий в Гугл Новостях, Facebook и Twitter, а также подписивайтесь на YouTube-канал

RU

RU